身份云视角|企业数字化转型 “新基建”之精细权限服务中台

-

2020-06-11

美云智数_身份云

企业数字化转型正在从在线化、信息化时代,加速进入到数字化2.0时代。在数字化1.0时代,基于业务的点或者线的需求,进而研发相应的软件、系统,其目标是提升业务的效率,这个阶段数据只是信息系统的副产品;数字化2.0时代,从全局考虑数据资产,基于场景对业务流程不断进行切片细化,实现用数据模拟、优化、重构,真正的实现推动整个商业模式的变革。

企业权限管理面临的“三座大山”

细粒度的业务数字化需要细粒度的权限管理中台,以用户为中心,实现全景业务权限的集中化、自动化、标准化、可视化、智能化,从而安全、高效推动企业数字化2.0转型。数字化2.0时代对企业统一身份管理,特别是身份管理的最后一公里,权限管理提出了更高要求,没有权限中台企业将面临开通难、查询难、回收难和管理难等问题。

(图)企业权限管理现状

在数字化2.0时代,即细粒度业务数字化时代,这些难处将产生严重的效率低、体验差、风险大、成本高的痛点,甚至越数字化越危险,最后导致企业数字化灾难。经过众多权限管理的实战,我们发现企业权限管理难题面临三个重要挑战:人力资源、业务、信息安全本身。

(图)权限管理的三座大山

➤ HR

人力资源定义的行政组织和岗位,与业务上使用的业务组织和岗位存在矛盾,为权限管理带来天然的挑战。

➤ 业务

业务为了方便,希望权限最大化,与信息安全秉持的权限最小化原则产生矛盾,两者的割裂加大权限管理难度。

➤ 安全

各业务系统日积月累形成的授权孤岛,导致业务角色和岗位难以统一,权限管理面临巨大的挑战。

这三座“大山”导致绝大部分企业耗费大量的人力维护管理权限,并承受业务用户的抱怨、大量成本的浪费、相关数据泄露等安全问题的焦虑。

(图)员工对各种权限问题一窍不通

员工从入职、调岗、兼岗到离职的全生命周期,时刻都离不开权限场景。权限的申请、审批、授予、有效期提醒、续期、委托和复制等,全需操心动脑、用心记住。更麻烦的是,一个权限往往涉及很多人,这种低效的流程用户体验,与现在互联网时代以用户为中心的理念完全相悖。

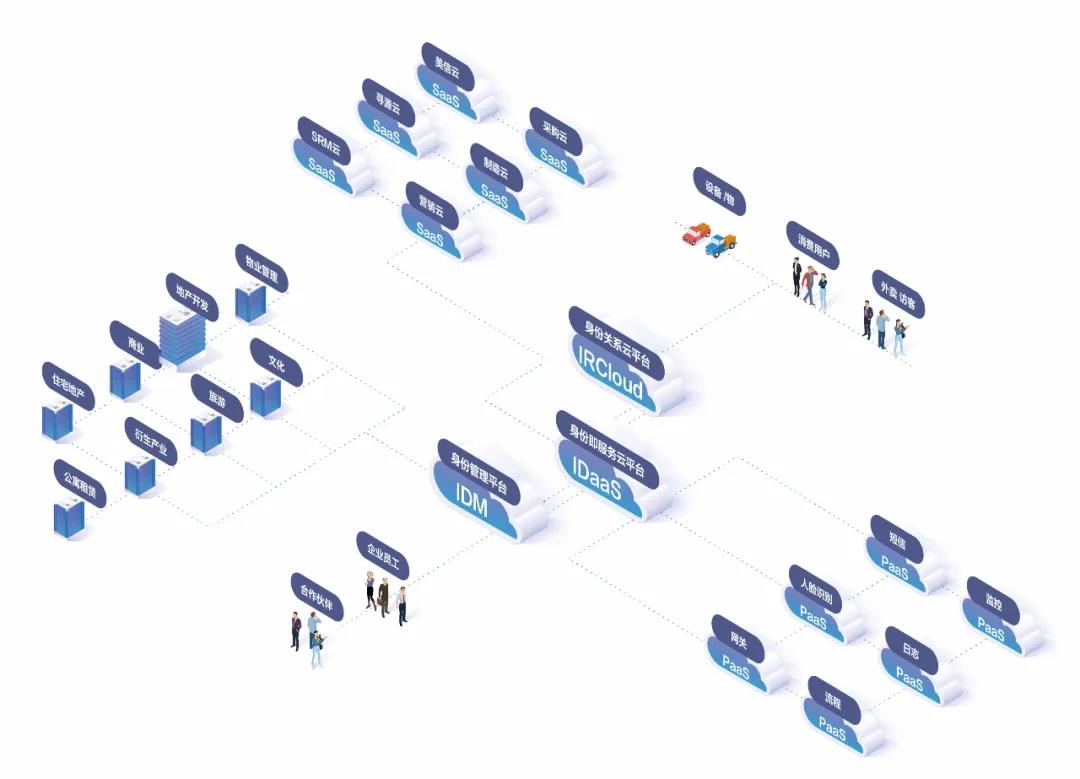

美云智数身份云团队针对企业痛点,经过各行业龙头企业最佳业务实践检验,制定了安全、可靠的智能权限管理中台产品与解决方案,实现基于权限管理的数据中台、业务中台、AI中台,针对不同角色的用户提供个性化入口,全景加速企业数字权限管理、治理与智能运营的能力。

智能身份权限中台

身份权限关系管理模型(Identity Authorization Management),是由权限管理模型和授权管理模型两大版块构成,包含用户、群组、组织岗位、业务角色、系统角色、系统/数据权限等元素。

(图)智能权限中台管理模型

其中权限管理模型包含4项内容:业务角色管理、系统角色管理、系统权限管理和数据权限管理;授权管理模型则有5项内容:按群组授权、按组织授权、按岗位授权、按用户授权和按终端授权。而身份权限关系管理就是这两块模型里的内容两两交错配对,分别形成20种配对方式。

权限管理整体并非一蹴而就,从用户到群组、组织岗位、业务角色、系统角色、系统权限都环环相扣。基于此,美云智数身份云从权限数据出发,提供以下解决方案:

➤ 身份权限集中化

根据业务系统特征,分类、分级逐步收拢权限数据流,实现身份权限的集中统一。

➤ 身份权限自动化

根据组织、岗位、群组、业务角色、IT角色等,自动开户、分配基础权限包,根据身份权限流程实现业务权限,系统权限的自动化赋予与回收。

➤ 身份权限可视化

根据不同维度,不同业务管理要求进行统计、报表分析,实现身份权限可视化。

➤ 身份权限可治理

根据身份权限大数据,周期性对比、审视、建模,实现身份权限的可理可治。基于连续权限业务流水数据,构建企业自适应AI权限智能算法,实现权限智能治理。

强大的权限中台,需要丰富的权限模型适配能力、仿真能力以及组织能力。在众多权限模型中,结合多年实践总结,美云智数身份云选用了RBAC显式方式身份权限管理技术,一站式助力企业实现身份权限管理。

RBAC:最“硬核”的身份管理技术模型

RBAC显式方式(Resource-Based Access Control)是基于什么是受保护的, 而不是谁可能有能力做什么。看似简单的区别,但后者对系统开发及部署有着深刻的影响:

➤ 更少的代码重构

我们是基于系统的功能(系统的资源及对资源的操作)来进行权限控制,而相应来说,系统的功能需求一旦确定下来后,一段时间内对它的改动相应还是比较少的。只是当系统的功能需求改变时,才会涉及到权限代码的改变。

➤ 更直观

保护资源对象、控制对资源对象的操作(对象及对象的行为),这样的权限控制方式更符合人们的思想习惯。正因为符合这种直观的思维方式,面向对象的编辑思想及REST通信模型变得非常成功。

➤ 更有弹性

代码中没有写死哪些用户、组或角色可对资源进行什么操作,可支持任何安全模型的设计。例如,可以将操作(权限)直接分配给用户 ,或者他们可以被分配到一个角色,然后再将角色与用户关联,或者将多个角色关联到组(group)上等,完全可以根据应用的特点定制权限模型。

➤ 外部安全策略管理

由于源代码只反映资源和行为,而不是用户、组和角色,这样资源/行为与用户、组、角色的关联,可通过外部模块、专用工具或管理控制台来完成。这意味着在权限需求变化时,开发人员不需花时间来修改代码,业务分析师甚至最终用户可通过相应的管理工具修改权限策略配置。

➤ 可在运行环境做修改

因为基于资源的权限控制代码并不依赖于行为的主体(如组、角色、用色),客户并没有将行为主体的字符名词写入代码,故客户可在程序运行时,通过修改主体等这些能对资源进行操作的这类方式,通过配置的方式即可应对权限变动需求,不需要像隐式的RBAC那样重构代码。

其他常见模型请见《身份云视角|企业如何选择最“硬核”的身份管理技术模型?》

去年,美云智数身份云团队与美的、万科、OPPO、中航国际、天虹商场等相关权限管理负责人共同举办了“企业权限服务管理私享会”,形成并发布了企业权限服务管理模型1.0,包含业务模型、技术模型和方案模型。

经过半年来的深度研发和实践,如今企业权限服务管理模型2.0正式推出,身份大数据及机器学习等能力得到改善,企业落地权限服务管理中台的速度和质量大幅提升

-

本文作者:美云智数_身份云

责任编辑:马亚蒙

本文来源:牛透社

-

分享到: